Im Gegensatz zu einigen Malware- und Spyware-Angriffen ist dies ausgeklügelt, unerbittlich und äußerst zielgerichtet. Insbesondere Mac-Benutzer in Südostasien und Japan standen im Mittelpunkt. IceFog wurde erstmals 2013 identifiziert – was nicht bedeutet, dass es verschwunden ist, da es neuere Berichte gab – IceFog ist ein Programm, das entwickelt wurde, um Daten zu stehlen.

Es könnte leicht das Werk eines feindlichen Nationalstaates sein. Oder ähnlich wie bei anderen Angriffen, die wir gesehen haben, eine Gruppe von Drittanbietern, die im Namen eines anderen Landes handelt. Angesichts der Tatsache, dass die Angriffe gegen Industrie-, Medien-, Technologie-, Rüstungsunternehmen und Lieferkettenunternehmen gerichtet waren, klingt es fast wie etwas aus einem Spionagefilm. Nordkorea, China oder Russland könnten dahinter stecken, und in vielen Fällen wissen die Opfer nicht, was gestohlen wurde, und melden dies möglicherweise nicht. Einige Opfer solcher Angriffe könnten ihren Arbeitsplatz verlieren, wenn festgestellt wird, dass sie gegen Sicherheitsverfahren verstoßen. Feindliche Nationen werden jeden Vorteil nutzen, um eine Schwachstelle auszunutzen.

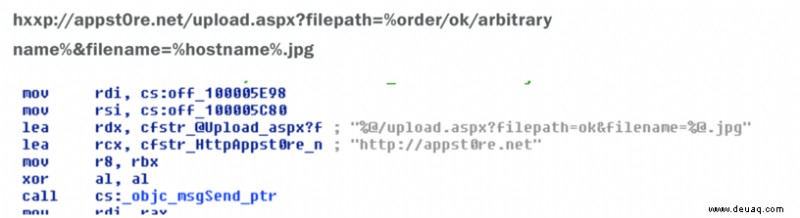

Ein Teil des IceFog-Malware-Codes, der in das infizierte macOS eingeschleust wurde:

Geheimnisse sind wertvoll. Wenn Sie also für ein Unternehmen arbeiten, in dem Sie vertrauliche Informationen auf einem Laptop oder Telefon haben, lohnt es sich, darum zu bitten, ein VPN installieren zu lassen, oder wenn möglich, nichts an Ihr persönliches Gerät zu senden. Es kann hilfreich sein, die Informationen Ihres Arbeitgebers oder Kunden sicher aufzubewahren.

All das klingt, als könnte es aus einem Spionagefilm stammen. Außer in den Filmen brechen menschliche Offiziere mit Hightech-Geräten in Gebäude ein. Jetzt bricht ein Trojaner oder Virus mit hochkoordinierten und unerbittlichen Spear-Phishing-E-Mails ein.

Was ist IceFog?

IceFog, auch bekannt als PrxlA, wurde als Hit and Run der APT-Kampagne beschrieben. Im Gegensatz zu vielen anderen hat Kaspersky Lab einige Anzeichen dafür bemerkt, dass es sich um eine koordinierte Kampagne handelt, die auf bestimmte Ziele abzielt:

„Vielleicht ist einer der wichtigsten Aspekte der Icefog C&Cs die „Hit and Run“-Natur. Die Angreifer würden ein C&C einrichten, ein Malware-Sample erstellen, das es verwendet, das Opfer angreifen, es infizieren und mit dem Computer des Opfers kommunizieren, bevor sie weitermachen. Das Shared Hosting würde in ein oder zwei Monaten ablaufen und das C&C verschwindet.

Auch die Art der Angriffe war sehr fokussiert – in vielen Fällen wussten die Angreifer bereits, wonach sie suchten. Die Dateinamen wurden schnell identifiziert, archiviert, an das C&C übertragen und dann wurde das Opfer ausgesetzt.“

Kaspersky schloss 13 Domänen, von denen Angriffe ausgingen, und bemerkte dann weitere Opfer in den USA, Kanada und Großbritannien, weit entfernt vom ursprünglichen Zielgebiet Asien.

Kann IceFog manuell entfernt werden?

Ja, wenn auch mit einigen Schwierigkeiten.

Angriffe wie dieser werden alles tun, um die Hintertür offen zu halten, falls das Opfer andere nützliche Geheimnisse hat, die es zu einem späteren Zeitpunkt in die Finger bekommen kann.

Es wird Arbeit und vielleicht einen Cybersicherheitsexperten erfordern, Ihre Dateien zu durchsuchen, um Aspekte des Programms zu identifizieren, die die Kontrolle über Ihren Mac übernommen haben. Entfernen und löschen Sie sie danach vorsichtig manuell und starten Sie Ihren Mac neu. Hoffentlich ist das Problem weg. Dies kann jedoch mit der manuellen Methode nicht garantiert werden.

Eine andere Möglichkeit ist die Installation von CleanMyMac X.

CleanMyMac X ist eine leistungsstarke App zur Verbesserung der Mac-Leistung. Es kann Malware und andere Cyber-Bedrohungen, einschließlich IceFog, mit nur wenigen Klicks identifizieren und entfernen. Ein Scan und Ihr Mac ist wieder sicher.

- Laden Sie CleanMyMac X herunter (hier ist ein Link zu einer kostenlosen Version)

- Klicken Sie auf die Registerkarte Malware-Entfernung;

- Klicken Sie auf Scannen;

- Klicken Sie auf "Entfernen", um die Bedrohung zu neutralisieren.

Für viele Mac-Besitzer ist IceFog keine direkte Bedrohung. Obwohl Software wie diese intelligent ist und ihr Code in die Wildnis entlassen wird, werden andere Cyberkriminelle nicht zögern, die Fähigkeiten von etwas auszunutzen, das anscheinend mit staatlicher Förderung und Ressourcen erstellt wurde. Seien Sie immer vorsichtig, wenn Sie E-Mails aus Quellen öffnen, die Sie nicht kennen, und auf Anhänge klicken, selbst wenn es legitim aussieht oder von jemandem zu stammen scheint, den Sie kennen.